本記事ではSSO(シングルサインオン)ご利用時のADFS設定方法についてご案内します。

- はじめに

- 公開鍵証明書を取得する(ADFS)

- SAML認証を設定する(ホットプロファイル)

- 証明書利用者信頼を追加する(ADFS)

- 発行変換規則を追加する(ADFS)

- ホットプロファイルへのシングルサインオンを実施する

はじめに

環境について

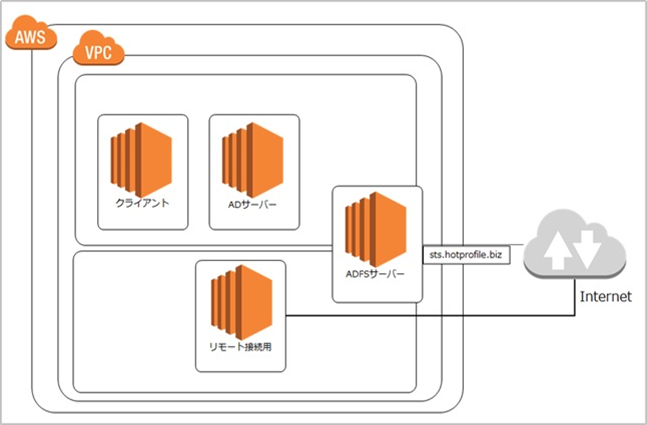

本記事では、以下で構成されている環境を前提としてSAML認証設定方法をご案内します。

SAML認証を設定するテナント(環境)について

ホットプロファイルに設定する情報として、以下をご準備下さい。

1. SAML認証設定

| 項目 | 設定例 |

| Identity ProviderのSSOエンドポイントURL | https://sts.hotprofile.biz/adfs/ls |

| Identity ProviderのSLOエンドポイントURL | https://sts.hotprofile.biz/adfs/ls |

| Identity Providerが署名する公開鍵証明書 | 証明書のご用意がない場合は、 証明書利用者信頼の追加方法(ADFS)をご参照下さい |

2. SAML認証画面表示URL

| 項目 | 設定例 |

| Identity ProviderのSSOエンドポイントURL | https://[顧客ID].hammock.hotprofile.biz/users/saml/ |

ADFSサーバーの設定について

ADFSサーバーに設定いただく情報として、以下をご準備ください。

| 項目 | 設定例 |

| シングルサインオンURL (SSO URL) |

https://[顧客ID]. hammock.hotprofile.biz/users/saml/auth |

| シングルサインアウトURL (SLO URL) |

https://sts.hotprofile.biz/adfs/ls/ |

| 証明書利用者の識別子 | https://[顧客ID]. hammock.hotprofile.biz/users/saml/metadata |

公開鍵証明書を取得する(ADFS)

ホットプロファイルのSAML認証設定時に必要な公開鍵証明書を取得します。

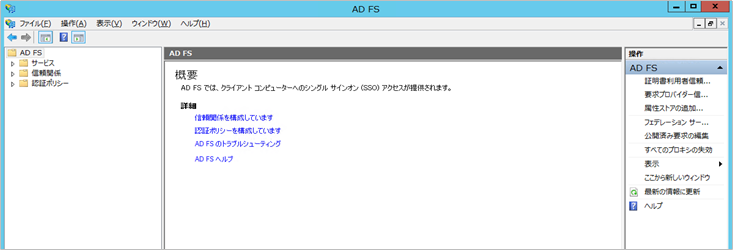

1. ADFSの管理コンソールを起動します

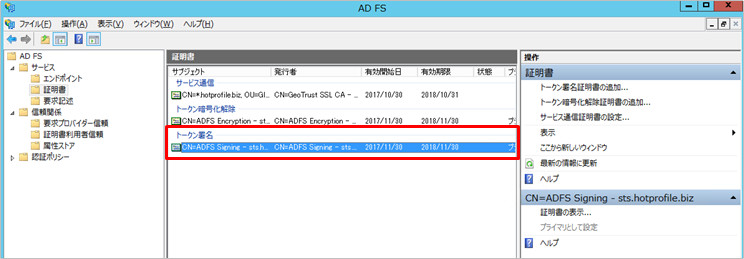

2. 左ツリーの [ AD FS ] - [ サービス ] - [ 証明書 ] を選択します

3. 画面中央の [ 証明書 ] 欄の [ トークン署名 ] を選択します

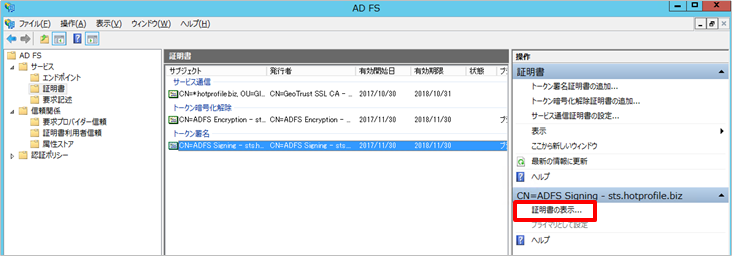

4. 画面右の [ 証明書の表示... ] を選択します

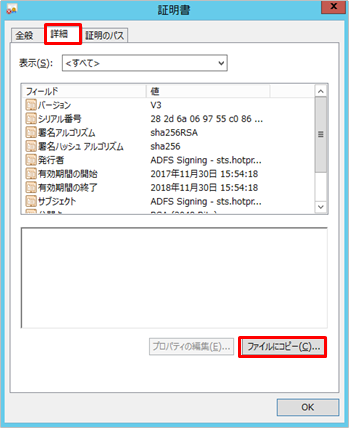

5. 証明書ダイアログの [ 詳細 ] タブ - [ ファイルにコピー ] ボタンをクリックします

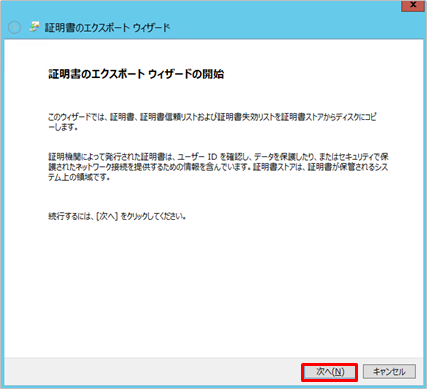

6. 証明書のエクスポートウィザードが表示されるので [ 次へ ] をクリックします

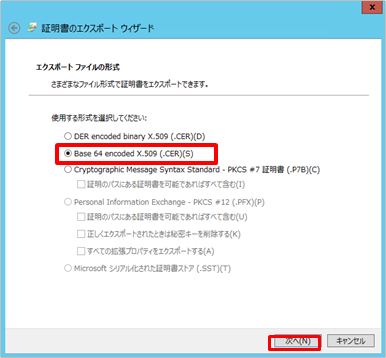

7. エクスポートファイルの形式にて [Base 64 encoded X.509(.CER) ] を選択し、[ 次へ ] をクリックします

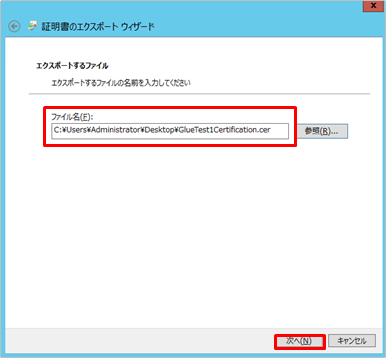

8. エクスポートするファイル名を任意に設定し、[ 次へ ] をクリックします

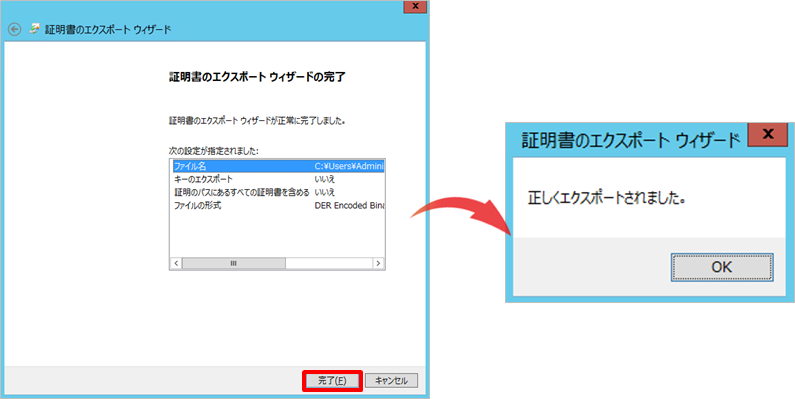

9. 公開鍵証明書のエクスポート完了です

| ポイント | |

|

エクスポートした証明書ファイルは後ほどホットプロファイルの設定に使用するため、ローカルPCにコピーしてください |

|

SAML認証を設定する(ホットプロファイル)

共通設定

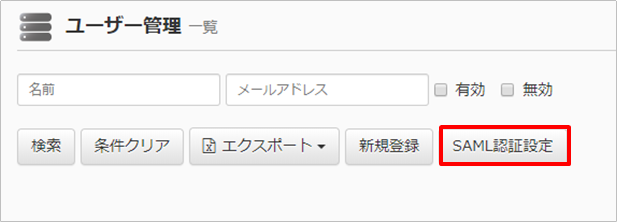

管理者権限をもつユーザーでホットプロファイルにログインし、ユーザー管理画面にて

SAML認証設定を実施します。

1. [ 歯車アイコン ] - [ ユーザー管理 ] - [ ユーザー管理 ] をクリックします

2. [ ユーザー管理一覧 ] 画面で [ SAML認証設定 ] ボタンをクリックします

3. [ SAML認証設定 ] にて以下を設定し、[ 登録 ] ボタンをクリックします

| SAML認証 | [ 有効 ] を選択 |

| Identity ProviderのSSOエンドポイントURL | SAML認証を設定するテナント(環境)について で準備した SSOエンドポイントURL |

| Identity ProviderのSLOエンドポイントURL | SAML認証を設定するテナント(環境)について で準備した SLOエンドポイントURL |

| Identity Providerが署名する公開鍵証明書 | 公開鍵証明書を取得する(ADFS)でエクスポートした 証明書ファイル |

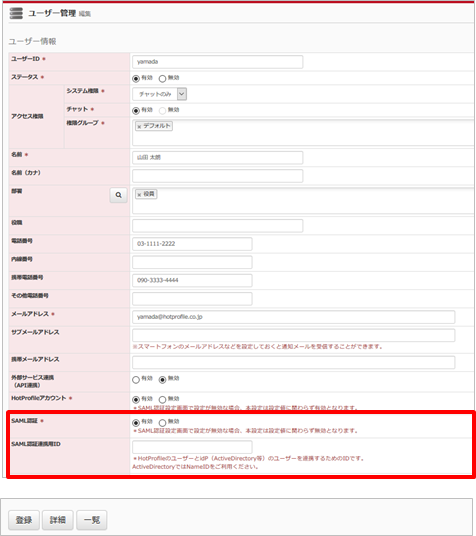

各ユーザーの設定

管理者権限をもつユーザーでホットプロファイルにログインし、ユーザー管理詳細画面にて

各ユーザーのSAML認証設定を実施します。

1. [ 歯車アイコン ] - [ ユーザー管理 ] - [ ユーザー管理 ] をクリックします

2. SAML認証設定を行うユーザーの [ 編集 ] ボタンをクリックします

3. [ ユーザー管理編集 ] 画面にて以下を設定し、[ 登録 ] ボタンをクリックします

| SAML認証 | [ 有効 ] を選択 |

| SAML認証連携ID | ユーザーログオン名を設定 |

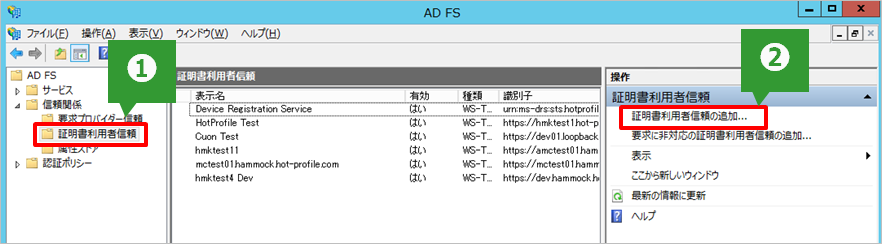

証明書利用者信頼を追加する(ADFS)

ADFSにて証明書利用者信頼を追加します。

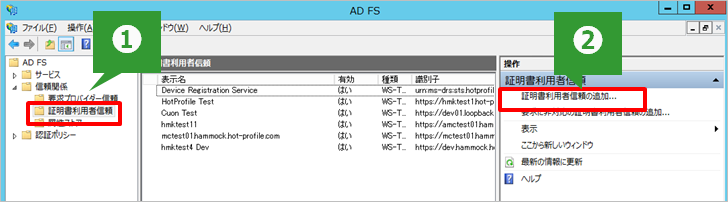

1. 画面左側の [ AD FS ] - [ 信頼関係 ] - [ 証明書利用者信頼 ] を選択します

2. [ 証明書利用者信頼の追加方法(ADFS)... ] を選択します

3. ステップ [ ようこそ ] から [ 開始 ] を選択します

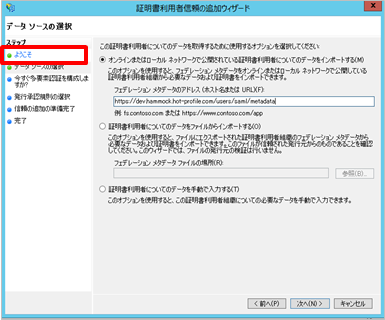

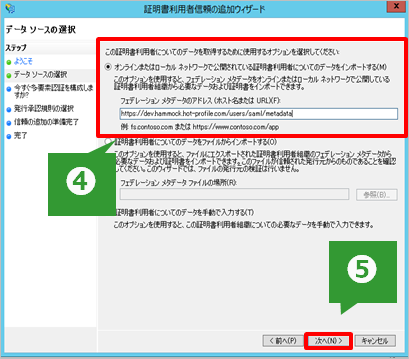

4. ステップ [ データソースの選択 ] で [ オンラインまたはローカルネットワークで

公開されている証明書利用者についてのデータをインポートする ] を選択し

[ フェデレーションメタデータのアドレス ] を指定します

5. [ 次へ ] をクリックします

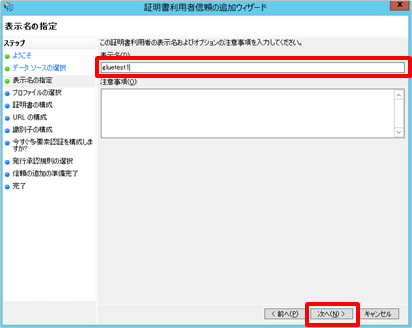

6. ステップ [ 表示名の確定 ] にて [ 表示名 ] に任意の表示名を設定し、[ 次へ ] をクリックします

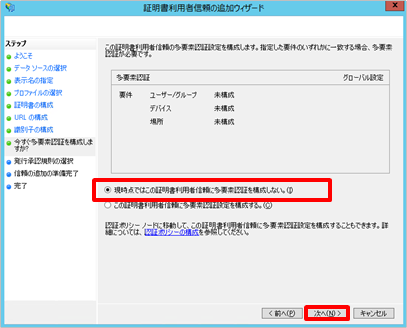

7. ステップ [ 今すぐ多要素認証を構成しますか? ] にて [ 現時点ではこの証明書利用者信頼に

多要素認証を構成しない ] を選択し、[ 次へ ] をクリックします

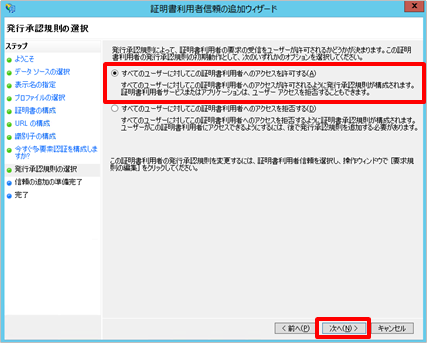

8. ステップ [ 発行承認規則の選択 ] にて [ すべてのユーザーに対してこの証明書利用者への

アクセスを許可する ] を選択し [ 次へ ] をクリックします

9. ステップ [ 信頼の追加の準備完了 ] では何も変更せず [ 次へ ] を選択します

10. ステップ [ 完了 ] で [ ウィザードの終了時にこの証明書利用者信頼の「要求規則の編集」

ダイアログを開く ] にチェックが入った状態で [ 閉じる ] を選択して設定完了です

発行変換規則を追加する(ADFS)

ADFSにて発行変換規則を追加します。

1. 画面左側の [ AD FS ] - [ 信頼関係 ] - [ 証明書利用者信頼 ] を選択します

2. [ 証明書利用者信頼の追加方法(ADFS)... ] を選択します

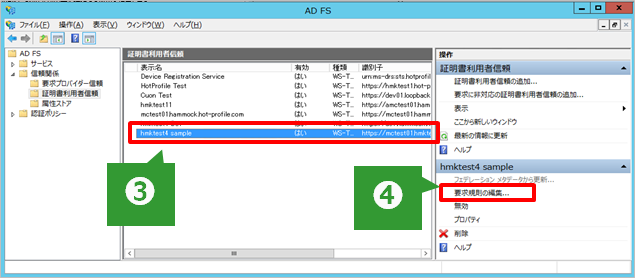

3. [ 証明書利用者信頼 ] の中から要求規則を編集するデータを選択します

4. 画面右側の [ 操作 ] から [ 要求規則の編集... ] を選択します

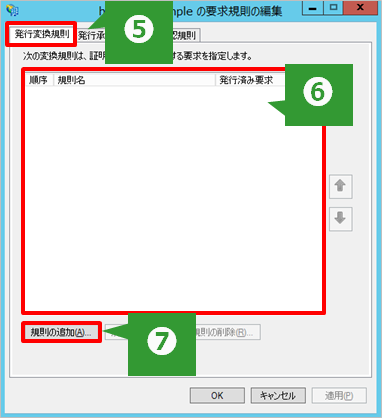

5. [ 発行変換規則 ] タブを選択します

6. 本タブに既存の規則が存在する場合はすべて削除します

7. [ 規則の追加 ] を選択します

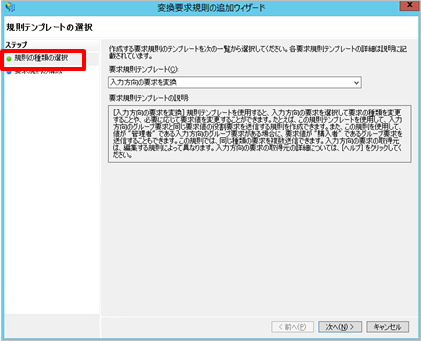

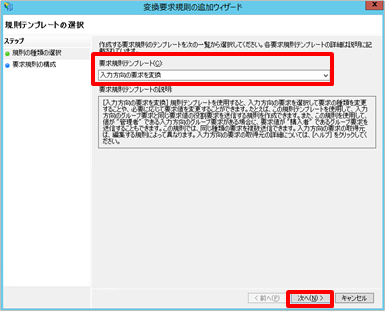

8. ステップ [ 規則の種類の選択 ] を選択します

9. [ 要求規則テンプレート ] にて [入力方向の要求を変換 ] を選択し、[ 次へ ] をクリックします

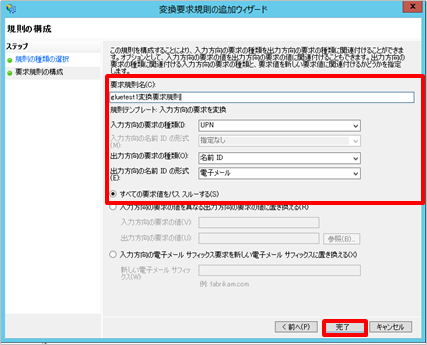

10. ステップ [ 要求規則の構成 ] にて以下の設定を行い、[ 完了 ] をクリックします

| 要求規則名 | 任意の要求規則名を設定 |

| 入力方向の要求の種類 | UPNを選択 |

| 出力方向の要求の種類 | 名前IDを選択 |

| 出力方向の名前IDの形式 | 電子メールを選択 ※仕様によってこの選択値を変更する可能性がございます |

| [ すべての要求値をパススルーする ] を選択 | |

11. 発行変換規則一覧に追加されたことを確認し、[ OK ] をクリックします

ホットプロファイルへのシングルサインオンを実施する

Webアプリへのシングルサインオン

ブラウザ(Webアプリ)からホットプロファイルへシングルサインオンを実施します。

1. ブラウザを起動し、URL欄に「https://[顧客ID].hammock.hotprofile.biz/」を入力して接続します

2. ADに登録されているユーザー情報を入力し、サインインをクリックします

3. ホットプロファイルにログインできました

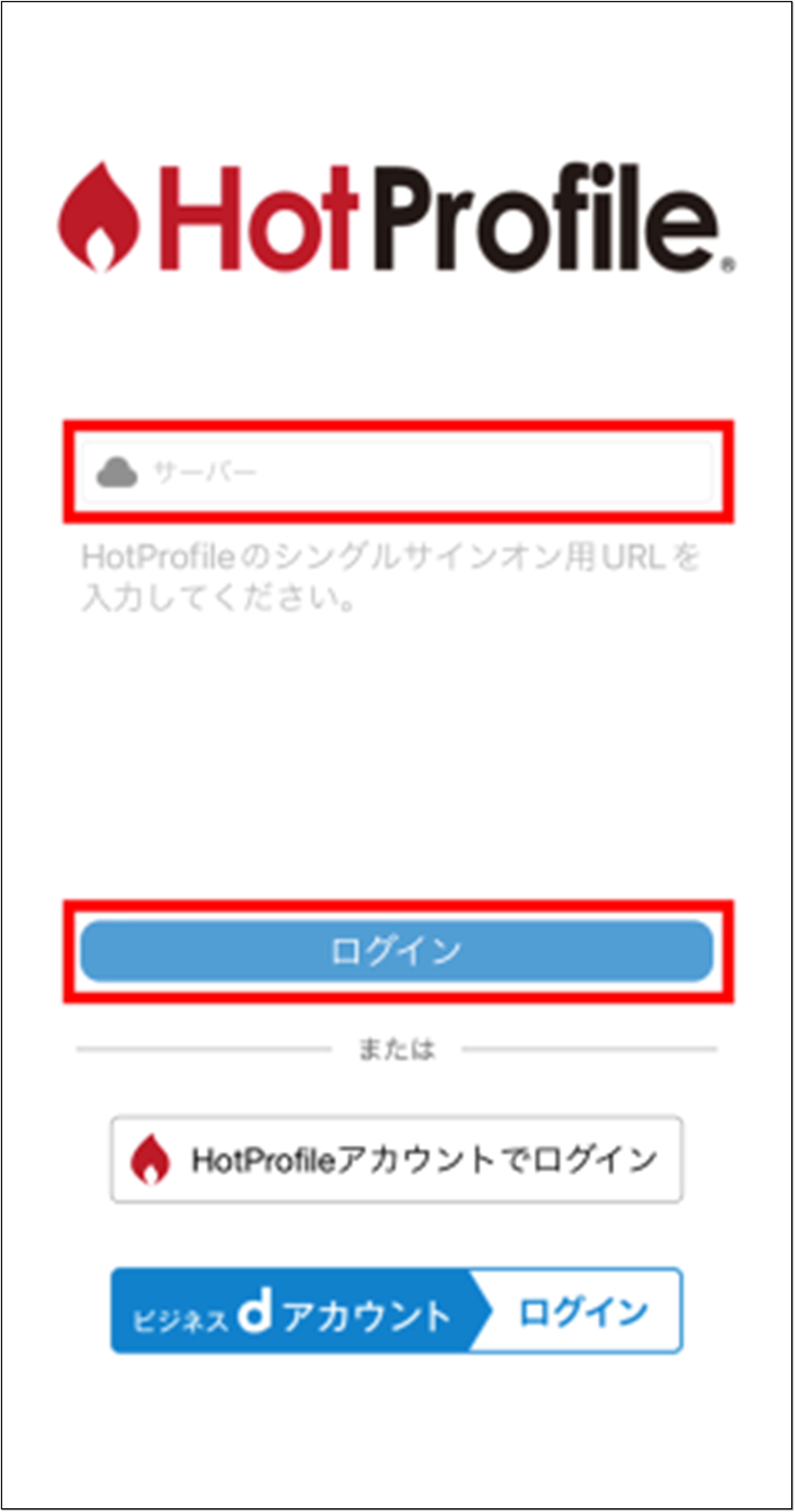

スマホアプリへのシングルサインオン

スマートフォンアプリからホットプロファイルへシングルサインオンを実施します。

1. [ シングルサインオンでログイン ] をタップします

2. サーバー欄に「https://[顧客ID].[HotProfileURL]」を入力し、[ ログイン ] をタップします

例)https://000001.hammock.hotprofile.biz

3. ADに登録されているユーザー情報を入力し [ サインイン ] をタップします

4. 入力したユーザー情報と連携しているホットプロファイルのユーザーアカウントで

スマホアプリにログインできます